16 ноября 2016 года состоялось крупное событие в области ИБ, всероссийский форум SOC-Forum v2.0, посвященном практике противодействия кибератакам и построению современных центров мониторинга ИБ. На мероприятии с докладами выступили большое количество спикеров, такие эксперты как Алексей Лукацкий, Андрей Прозоров, а так же официальные представители со стороны регуляторов: ФСБ России, ФСТЭК, ЦБ РФ. Довольного много было сказано о текущем положении дел в России, нормативном регулирование в сфере ИБ, планов Банка России и ФСТЭК относительно ведомственных SOC-центров, а так же о теории и практике построения SOC.

В сегодняшней статье мы хотим собрать и отразить наиболее значимые факты и выводы, которые прозвучали на данном мероприятии, а так же отразить ключевые моменты прошедших сессий

И так, все что удалось запомнить и собрать воедино из нескольких одновременно шедших сессий на SOC-Forum v2.0 Наиболее интересные доклады прозвучавшими на форуме были посвящены вопросам threat hunting, визуализации угроз, расследованию инцидентов, приоритезации событий, измерению эффективности SOC.

Некоторые мысли из этих докладов мы опишем ниже разбив их на два больших блока.

Выступления регуляторов

- По заявлению представителей Банка России существующая 203-я форма отчетности для банков теперь окончательно и официально перешла под юрисдикцию профильного ГУБиЗИ, а именно в FinCERT. Так исходя из основных положений нового банковского положения "О требованиях к защите информации в платежной системе Банка России", все участники БС РФ обязаны уведомлять об инцидентах ИБ не позднее 3-х часов именно в FinCERT.

- Алексей Новиков, представитель 8-го Центра ФСБ и совместительству отечественного НЦКЦИ, упомянул рассказал о новом законе "О безопасности критических информационных инфраструктур", который будет принят до конца 2016. года

- Представители ФСТЭК, рассказали фантастическую новость об обязательной сертификации SOC согласно проекта документа ПП-541, а так же сказали несколько слов о том,что новая редакция ФСТЭК приказа №17 будет принята только после окончательного утверждения законопроекта о внесении изменений в ФЗ-149. Примечательно этого документа, вносимые правки существенно изменят жизнь многих частных компаний, так как устанавливают требование об обязательном уведомлении об инцидентах ИБ, а что еще более важно обязывают выполнять требования ФСТЭК не только гос компании и органы, но и любые коммерческие предприятия, обрабатывающие информацию, владельцем которой является государство.

- По модернизации ГосСОПКИ стало известно, что готовятся несколько новых документов, которые должны быть опубликованы в течении 2017-м года. Подробности существенно не раскрывались, так, что ждем-с..

Техническая сторона вопроса

1. Борьба с неизвестностью в SOC или "Окно Джохари"

Алексей Лукацкий рассказал о методикой названной "Окном Джохари", согласно которой у каждого человека (в контексте выступления - у SOC для обнаружения како-либо активности злоумышленника) имеются четыре зоны - Открытая, Слепая, Спрятанная и Неизвестная.

Рассмотрим их подробнее:

- В открытой зоне находятся качества, известные самому человеку и которые признают за ним окружающие

- В спрятанной зоне находятся качества, известные человеку, но неизвестные окружающим.

- В слепой зоне находятся качества человека, которые известны окружающим, но неизвестные самому человеку.

- В неизвестной зоне находятся качества, неизвестные ни самому человеку, ни окружающим.

Как рассказывал Алексей, идея применения "окна Джохари" весьма проста и оттого так легко применима к SOC. Так обычно в ИБ мы имеем дело с открытой зоной - все события определяемы и фисксируемы. Соответственно такие события известны аналитикам и известны злоумышленникам, которые могут попытаться модифицировать свои действия, чтобы не попасть под известный индикатор.

Различные проблемы, т.к. как отсутствие СЗИ, их неправильная конфигурация или просто недосмотр, нехватка логов, отсутствие интеграции между средствами защиты, плохо настроенная система корреляции, а также ошибки первого и второго рода приводят к тому, что аналитик SOC по сути пропускает определенные события.

Спрятанная зона дает аналитику SOC некое преимущество, так как он знает то, чего не знают другие, т.е злоумышленники. Это, к примеру, такая инсайдерская информация, как - инвентаризации активов, контекст, эталонное поведение сети, пользователей и процессов.

Ну и наконец, неизвестная зона - это самая проблема часть, то место где как раз и сталкиваются в битве аналитик и хакеры, то мечто где важны налитичесие способности и "новые идеи". Для мониторинга таких событий большое количество., к примеру это атаки 0-Days, события, для которых еще нет сигнатур или не настреоны соответствующие решающие правила.

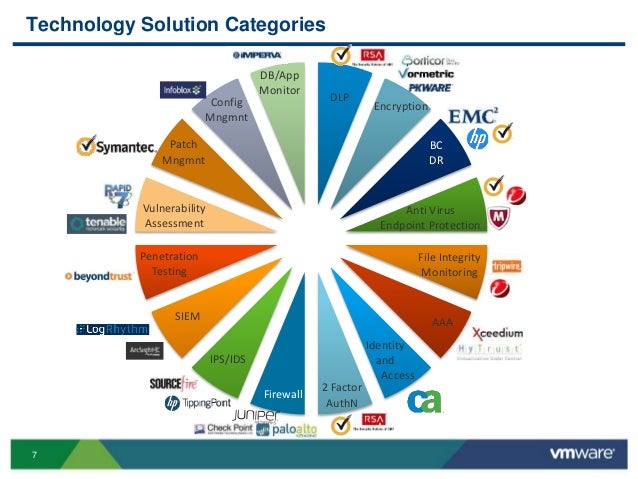

В итоге, чтобы бороться с ИБ угрозами, аналитик SOC должен расширить открытую и максимально сузить все остальные зоны, особенно неизвестную. Для этого применяют самый навороченный арсенал всех доступных СЗИ - DLP, SIEM, IPS\IDS, WAF, AV и т.д.

2. Эффект "Черного лебедя" или не предсказуемые события в SOC

Термин "Черный лебедь", предложенной Нассимом Николасом Талебом в своей книге, подразумевает под собой события лежащие в рамках непредсказуемости. Иными словами это редкие и трудно прогнозируемые события, но имеющие значительные последствия для всей системы в целом.

По версии Талеба такие события обладают тремя признаками:

- неожиданность для эксперта

- значительность последствий

- рациональное объяснение в ретроспективе (уже после свершения).

Все мало прогнозируемые политические и экономические событий в XX веке Талеб смело относит к категории "черных лебедей". Для мира ИБ, это к примеру, появление червя Stuxnet или непредвиденный взлом RSA, многолетняя брешь Dirty COW в ядре Linux и т.д.

Размышление о том, можно ли полагаться на доверие можно проиллюстриротваь на следующей истории. В 1975 Кеном Томпсоном (создатель языка программирования C и операционной системы UNIX) была впервые поставлена проблема доверенного компилятора. Публично опубликована в 1984 году в его Тьюринговской лекции «Размышление о том, можно ли полагаться на доверие». В лекции Кен Томпсон продемонстрировал атаку через бинарную версию компилятора С без необходимости модификации его исходных кодов. Была продемонстрирована закладка в компиляторе, которая добавляет вирусный код в программы скомпилированные этим компилятором. А также настроена и на сам компилятор. Вирусный код невозможно отследить традиционными методами через исходный код.

Применительно к SOC такие события являются одной из серьезных головных болей для аналитиков. Они сложно предсказуемы, к ним трудно подготовиться, и что очень важно они могут нанести серьезный ущерб для защищаемых активов.

3. Охота на угрозы или Threat Hunting

Threat Hunting или процесс проактивного поиска и обнаружения новейших угроз, которые не обнаруживаются традиционными защитными мерами и СЗИ, такими как AV, IDS, SIEM, WAF и т.

Модель Threat Hunting предложенная Институтом SANS фокусируется на несколькх важных понятий для проактивного поиска. Прежде всего будьте внимательны к качеству данных, которые аналитик и системы собирают, средства, которые используются для доступа и анализа. Второе что так же очень важно это навыки и опыт аналитиков, занимающихся хантингом. И наконец, сам алгоритм, модель зрелости хантинга состоит из 5 различных категорий зрелости: начальный, минимальный, процедурный, инновационный и лидирующий.

В противоположность известным и традиционным автоматизированным решениям Threat Hunting это скорее ручной процесс поиска, просеивания и отбора с элементами автоматизации в поисках признаков компрометации, соответствующих первоначально определенной гипотезе. Threat Hunting по сути ищет в тех же самых источниках данных то, что еще неизвестно аналитику или автоматизированной системе, но вероятно произошло согласно гипотезе Если же вернуться к рассмотренным выше понятиям "окну Джохари", то Threat Hunting позволяет искать угрозы ИБ именно в неизвестной зоне, согласно классификации Джохари.

Закономерный вопрос, из чего же тогда состроит стол инновационная платформа для Threat Hunting? Ответ как ни странно прост, это сути это набор уже известных решений и технологий - SIEM, DLP, Threat Intelligence Platform, OSINT и, возможно, иные источники данных для анализа.

Задача аналитика в рамках Threat Hunting - собрать все возможные данные с хостов, всех доступных пользовательских устройств, промежуточных устройств корпоративной сети, со средств защиты, с систем контроля доступа, и применить к ним различные техники, позволяющие увидеть невидимое. Для этого на помощь приходят различные алгоритмы машинного обучения, обработки BigData, нейронные сети, глобальные облачные SOC и аналитические центры.

Комментариев нет:

Отправить комментарий

Вы можете добавить свой комментарий...

Примечание. Отправлять комментарии могут только участники этого блога.